Mit OnionShare Daten anonym und abhörsicher teilen

Mit OnionShare kann man anonym und abhörsicher Daten über das Tor-Netzwerk teilen. Dieser Artikel zeigt, wie einfach das geht.

Wer Daten mit anderen Personen teilen will und dafür keinen Dienst in Trumpistan verwenden möchte, hat mittlerweile eine ganze Reihe von Möglichkeiten, dies sicher und vertraulich zu tun. Unternehmen greifen beim Teilen größerer Datenmengen gerne auf eigene Server oder Speicherdienste in der EU zurück. Eigene Server erfordern jedoch die gewisse Pflege und Speicherdienste in der EU lösen nicht das Grundproblem: die geteilten Daten befinden sich auf fremden Servern. Es gibt keine Cloud, sondern bloß fremde Festplatten. Wer den Aufwand eigener Server nicht leisten möchte, kann P2P-Lösungen nutzen, die sehr benutzerfreundlich geworden sind. In einem früheren Artikel habe ich Syncthing vorgestellt, das die netzwerkübergreifende Synchronisierung von Ordnern ermöglicht und damit verteilten Teams gemeinsame Arbeitsordner zur Verfügung stellt. Retroshare, das ich ebenfalls besprochen habe, kann die komplette zentralisierte Kommunikationsinfrastruktur, die wir üblicherweise benutzen, durch ein verschlüsseltes P2P-System ersetzen. Weitere Möglichkeiten findet man auf https://prism-break.org/de/.

Jetzt gleich teilen, ohne großen Aufwand

Häufig möchte man aber jemandem ohne großen Aufwand spontan Informationen zusenden. Dann ist es hinderlich, sich zunächst auf die zu benutzende Software zu einigen und diese dann zu installieren und zu konfigurieren. Gesucht wird also eine Möglichkeit, die erstens schnell installiert ist und zweitens keine Konfiguration erfordert. OnionShare scheint hier der ideale Kandidat zu sein. Mit OnionShare kann man Daten über das Tor-Netzwerk teilen. Der Empfänger der Daten benötigt dazu bloß den Tor Browser, der kinderleicht zu installieren ist und mit der Standard-Konfiguration benutzt werden kann. Da es sich herumgesprochen hat, dass staatliche Stellen unser Surfverhalten beobachten, haben viele den Tor Browser ohnehin schon installiert.

Derjenige, der die Daten teilen möchte, muss zusätzlich das Programm OnionShare installieren. Eine Konfiguration ist hier ebenfalls nicht erforderlich. Alles funktioniert out-of-the-box.

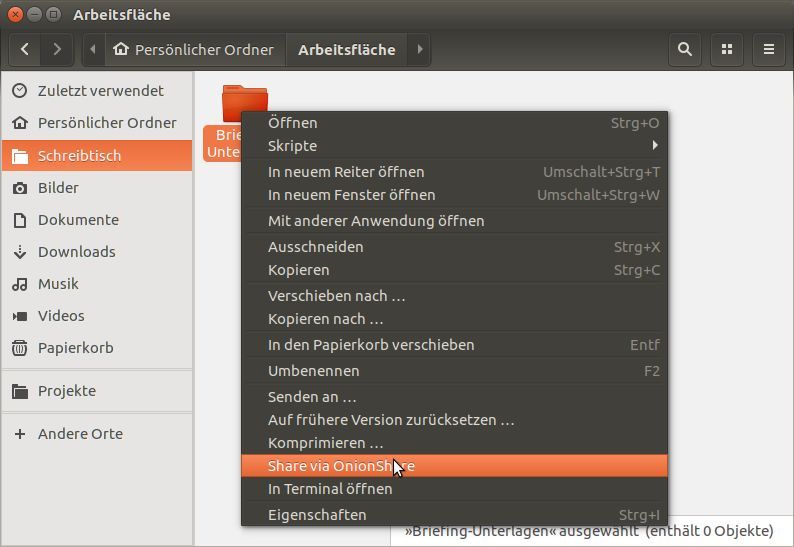

OnionShare kann über die Kommandozeile bedient werden, verfügt aber auch über eine intuitive Benutzeroberfläche. Das Teilen von Daten ist eine Sache von wenigen Mausklicks.

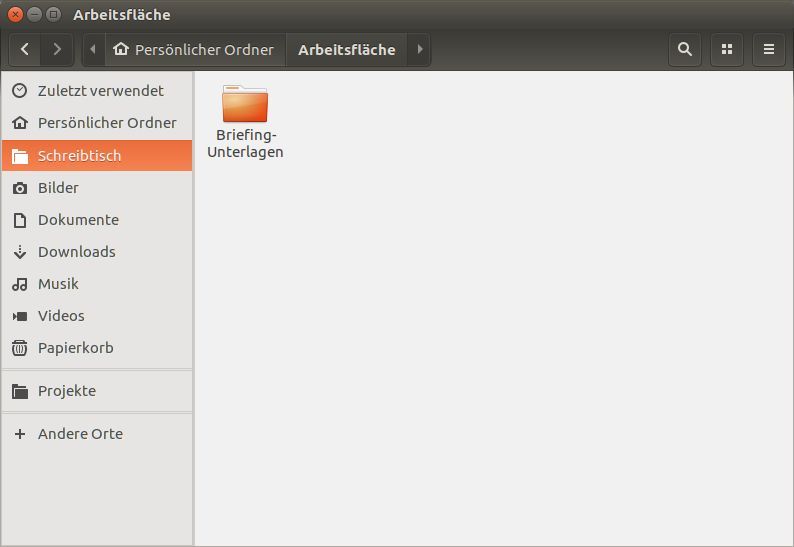

Anwendungsfall ›Briefingunterlagen‹

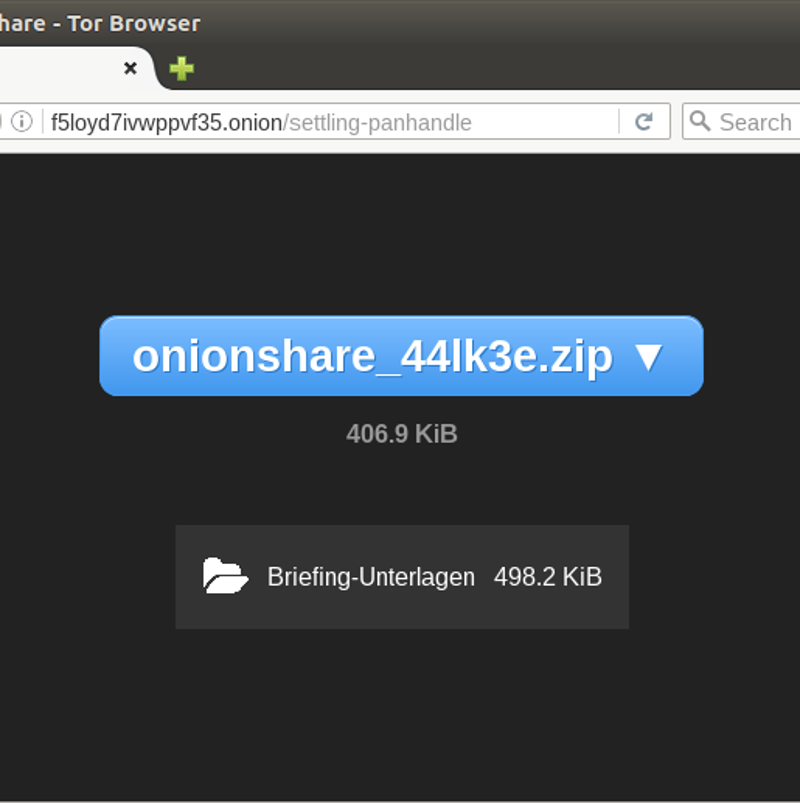

Nehmen wir an, die Firma Mustermann möchte ihrer Werbeagentur Hassenichgesehen Briefingunterlagen zusenden, damit diese eine neue Produktbroschüre erstellen kann. Die folgenden Screenshots zeigen, wie einfach das Teilen via OnionShare mit Ubuntu funktioniert.

Wie sicher ist OnionShare?

Das Zusammenspiel von Tor und OnionShare gewährleistet ein großes Maß an Sicherheit.

Dritte haben keinen Zugang zu den geteilten Daten

Die geteilten Daten bleiben auf dem lokalen Rechner und werden nicht auf einen anderen Server im Netz hochgeladen. Stattdessen fungiert der lokale Rechner selbst als Server, der die Daten für den direkten Download bereithält.

Die Daten werden verschlüsselt übertragen

Selbst wenn jemand den Netzwerkverkehr abhört oder Spionagemaßnahmen im Tornetzwerk durchführt, sieht er immer nur verschlüsselte Daten. Dies gilt selbst dann, wenn ein Angreifer einen eigenen Tor-Knoten betreibt und damit direkt den Datenstrom sehen kann.

Die Anonymität von Sender und Empfänger ist gewährleistet

OnionShare und der Tor Browser schützen die Anonymität aller beteiligten Parteien. Sowohl der Sender als auch der Empfänger bleiben anonym, so lang die URL über einen sicheren Kanal weitergegeben wird.

Schutz gegen Angriffe auf Onion Dienste

Es gibt Angriffe, die es ermöglichen, versteckte Onion Dienste im Tor Netzwerk aufzuspüren. Ein Angreifer könnte so an einen Teil der geheimen URL gelangen. Aber selbst dann kann der Angreifer die Datei nicht herunterladen, da er den letzten Teil der Adresse nicht durch die benutzte Angriffsmethode herausfinden kann. Dieser letzte Teil besteht in unserem Beispiel aus der Zeichenfolge ›settling-panhandle‹. Die Zeichenfolge besteht aus zwei Worten, die zufällig aus einer Liste mit 6800 Wörtern ausgewählt wird. Es gibt also 6800², das sind rund 46 Millionen Möglichkeiten der Kombination. Nach 20 falschen Versuchen beendet sich der OnionShare Server aber von selbst. Daher schützt OnionShare auch gegen Angriffe durch das Aufspüren versteckter Onion Dienste.

Einzige Gefahr: Die Versendung der URL

Nur wenn die URL abhörsicher versendet wird, zum Beispiel in einer verschlüsselten E-Mail, ist gewährleistet, dass keine dritte Person die URL vor dem eigentlichen Empfänger in den Tor Browser eingeben kann und so an die Daten gelangt.

Die Anonymität von Sender und Empfänger ist gefährdet, wenn die URL über Kanäle weitergegeben wird, die keine vollständige Anonymität gewährleisten. Whistleblower sollten die Adresse also nur über ein anonymes E-Mail- oder Chat-Konto versenden. Ein solches Konto kann man zum Beispiel mit Tor anlegen.

In unserem Beispiel muss die Anonymität jedoch nicht so streng geschützt werden. Es reicht, wenn das Unternehmen die URL in einer verschlüsselten E-Mail versendet und dabei ein unverfängliches Betreff benutzt. Betreffzeilen und andere Metadaten eine E-Mail werden bekanntlich nicht verschlüsselt. Mit einem unverfänglichen Betreff fällt die E-Mail mit dem Passwort aber zwischen den übrigen Nachrichten, die zwischen dem Unternehmen und der Werbeagentur gewechselt werden, nicht auf.

Weitere Informationen zur Sicherheit findet man im Wiki des Projekts.